Восстановление данных после вируса-шифровальщика Petya

27 июня 2017 началась эпидемия вируса-шифровальщика Petya (версия 2017 года).

Подробнее в новостях: #Petya, Яндекс Новости, Securelist (EN), Malwarebytes Labs.

Через несколько часов после начала атаки в DATARC поступило первое обращение и мы проанализировали несколько пораженных серверов. Главный вывод: есть ненулевая вероятность восстановления данных при атаке вируса Petya – вирус часто повреждает файловую систему, но не шифрует данные.

На данный момент проанализированные повреждения можно разделить на категории.

Возможно 100% восстановление данных

Вероятно, в вирусе есть ошибки – он не всегда выполняет свой алгоритм, не успевает зашифровать данные, ломает загрузчик. Мы видели такие варианты повреждений:

- Данные не зашифрованы, поврежден MBR

- Данные не зашифрованы, поврежден MBR + NTFS bootloader

- Данные не зашифрованы, поврежден MBR + NTFS bootloader + MFT – диск определяется как RAW

Восстановление данных возможно, потери больше 0%

В тех случаях, когда шифрование происходит, часть файлов может остаться неповрежденной. Мы видели такие варианты повреждений:

- Шифруется только диск C: – остальные логические диски остаются в порядке

- Шифруются не все файлы на диске C:

- Шифруется только запись MFT, содержимое файла остается без изменений.

Расшифровка от старой версии не работает

Текущая версия Petya – это (предположительно) продолжение атаки 2016 года (см https://blog.malwarebytes.com/threat-analysis/2016/04/petya-ransomware/ и https://securelist.com/petya-the-two-in-one-trojan/74609/). Для старой версии была создана методика подбора ключа расшифровки (см https://github.com/leo-stone/hack-petya). Вирус 2017 года был изменён и старая методика не работает.

Например, в старой версии вируса MBR сохранялся в сектор 55 и “шифровался” XOR 0x37. В новой версии MBR сохраняется в сектор 34 и “шифруется” XOR 0x07.

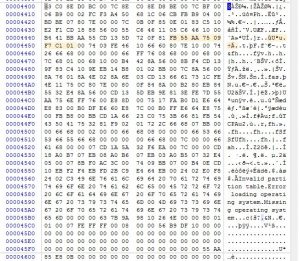

Зашифрованный MBR:

Расшифрованный MBR:

Что делать, если компьютер заражен

- Не выплачивать выкуп – email [email protected] уже деактивирован и вы не сможете получить ключ.

- Выключить компьютер, если после перезагрузки запускается checkdsk – вирус эмулирует его интерфейс и шифрует данные.

- Загрузиться с Live CD и попробовать восстановить данные на исправный носитель с помощью любой доступной программы восстановления данных

Что делать для предотвращения заражения

Есть несколько рекомендаций от вирусологов, которые анализируют код вируса:

- установить обновления MS17-010 – для предотвращения заражения через eternal blue exploit

- создать файл C:\Windows\perfc.dat и защитить его от записи/удаления. Источник: https://twitter.com/HackingDave/status/879788087001436160

- создать файл C:\Windows\perfс (без расширения). Источник: https://www.ptsecurity.com/ww-en/about/news/283096/

- установить защиту MBR от перезаписи. Источник: https://gist.github.com/vulnersCom/65fe44d27d29d7a5de4c176baba45759

Если вам требуется помощь для восстановления данных после атаки вируса Petya – обращайтесь в DATARC – проконсультируем и поможем восстановить.